ما هو Security Operation Center (SOC)

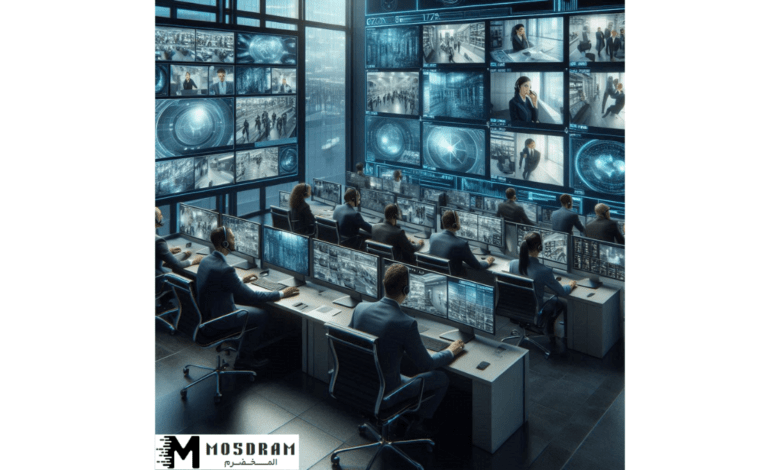

ما هو Security Operation Center (SOC) – عندما نتحدث عن الحفاظ على أمان المعلومات في عصر يتزايد فيه الاعتماد على التقنية، يجب أن نتناول مفهوم مركز عمليات الأمان (SOC). لكن ما هو هذا المصطلح؟ ببساطة، يُعتبر SOC وحدة متخصصة داخل منظمة أو شركة، يتم فيها مراقبة الأنشطة الأمنية وتحليلها والاستجابة لها بشكل فعال. يعمل مركز عمليات الأمان كحائط حماية ضد التهديدات الإلكترونية المتزايدة. يجمع هذا المركز فرق من المحللين الأمنيين المدربين، مدعومين بأحدث التقنيات والأدوات، ليكونوا في استجابة دائمة لأي تهديدات محتملة قد تتعرض لها المعلومات الحساسة. تزداد أهمية SOC في العالم الرقمي المعاصر، حيث تتعرض البيانات الهامة لتهديدات من مصادر متعددة، سواء كانت هجمات سيبرانية، برمجيات خبيثة، أو محاولات احتيال. يتواجد هناك حاجة ماسة لإنشاء مركز مُنظم لتنسيق الجهود في مواجهة هذه التحديات.

دور SOC في الحفاظ على أمان المعلومات

لا يقتصر دور مركز عمليات الأمان (SOC) على كونه فريقًا لمراقبة الأنشطة فحسب، بل يتعدى ذلك ليصبح عنصرًا حيويًا في الاستراتيجية الأمنية لأي منظمة. إليكم بعض الأدوار الأساسية التي يلعبها SOC في الحفاظ على أمان المعلومات:

- المراقبة المستمرة:

- يقوم SOC بمراقبة أنظمة الشبكة والبيانات على مدار الساعة، مما يتيح له اكتشاف أي نشاط مشبوه في الوقت الفعلي.

- هذه المراقبة تشمل تحليل سجلات الأنظمة والتطبيقات للكشف عن أي انتهاكات أو تهديدات محتملة.

- التجاوب السريع:

- في حال اكتشاف أي محاولة اختراق، يتخذ فريق SOC إجراءات سريعة لمعالجة الحادث واستعادة الأمان.

- يمكن أن تشمل هذه الإجراءات عزل الأنظمة المتضررة ومنع عمليات الدخول غير المصرح بها.

- تحليل التهديدات:

- يقوم SOC بجمع وتحليل بيانات تهديدات الأمن السيبراني، مما يساعد في تحديد الأنماط والتوجهات الجديدة للهجمات.

- هذا التحليل يمكن أن يُستخدم لتحديث استراتيجيات الأمان وتطبيق تحسينات استباقية.

- إدارة الحوادث:

- عند حدوث اختراق أمني، يوفر SOC القدرة على إدارة الحوادث، بما في ذلك تحقيقات ما بعد الحادث لتعزيز أمان النظام.

- يُعنى المركز بتوثيق كل خطوة تتخذ وفهم نقاط الضعف التي ساعدت في تمكن المهاجم.

- توعية ونشر الوعي:

- جزء من دور SOC هو تقديم التدريب لموظفي المنظمة حول كيفية التعرف على التهديدات وتقليل المخاطر.

- يمكن أن تشمل هذه التدريبات محاضرات أو ورش عمل تتناول كيفية استخدام أدوات الأمان بشكل صحيح.

ملخص الأمور المتعلقة بـ SOC

يمكن تلخيص أهمية مركز عمليات الأمان (SOC) في النقاط الشرقية:

- حماية البيانات: يعتبر SOC هو الحارس الذي يقف بين بياناتك الحققية والمخاطر المتزايدة.

- استجابة سريعة: يمنح السرعة في التعامل مع الحوادث الأمنية، مما يقلل من الخسائر.

- تحليل مستدام: يوفر التحليل المستمر للتهديدات، مما يسهم في تطوير استراتيجيات أمان فعالة.

- تعزيز الثقافة الأمنية: يعمل على بناء وعي أمني بين موظفي المنظمة، مما يساعد في تقليل المخاطر البشرية.

تجربتي مع SOC

دعني أشاركك تجربة شخصية في هذا السياق. قبل بضعة أشهر، كنت أعمل مع فريق تكنولوجيا المعلومات في إحدى الشركات، وكنا نتعامل مع زيادة ملحوظة في محاولات اختراق الأنظمة. هنا، برز دور مركز عمليات الأمان كما لم يُظهر من قبل. فريق SOC كان متواجدًا يقوم بمراقبة الأنظمة بلا توقف، وعندما حدثت محاولة اختراق، كانت الاستجابة فورية. تم عزل الأنظمة المتضررة، بينما قام المحللون بجمع البيانات وتحليلها. بفضل جهودهم، تمكنا من حماية المعلومات الحساسة واستعادة الأمان. خلاصة القول، يُعتبر مركز عمليات الأمان (SOC) مكوّنًا ضروريًا في أي استراتيجية أمنية حديثة، وهو يتطلب استثمارًا في التقنية والبشر لدعم الأنشطة الأمنية بشكل مستدام. إن وجود SOC يؤدي إلى تعزيز الثقة في أن المعلومات المحمية ستكون آمنة، مما يساهم في نجاح أي منظمة في نشاطها. إلى هنا انتهت مقدمتنا حول مركز عمليات الأمان، ودوره الفعال في الحفاظ على أمان المعلومات. في الفقرات القادمة، سننتقل إلى أهمية SOC ونتعرف على كيفية تصميمه وتنفيذه بشكل مهني.

أهمية SOC

تحليل التهديدات الأمنية

عندما يتعلق الأمر بالأمان السيبراني، فإن تحليل التهديدات الأمنية يُعتبر القلب النابض لمركز عمليات الأمان (SOC). فمع تزايد تعقيد التهديدات وظهور تقنيات جديدة، أصبح من الضروري أن يمتلك SOC القدرة على تحليل التهديدات بشكل مستمر ودقيق. عملية تحليل التهديدات تشمل الخطوات التالية:

- جمع البيانات:

- يقوم فريق SOC بجمع البيانات من مصادر متعددة، مثل سجلات الشبكة، وبيانات الأنظمة، ونظم الكشف عن التسلل.

- يجب أن تكون هذه البيانات دقيقة وتغطى نطاقًا واسعًا من الأنشطة المختلفة لضمان فعالية التحليل.

- تحديد الأنماط:

- بعد جمع البيانات، يتم تحليلها لتحديد الأنماط السلوكية المريبة.

- يمكن استخدام تقنيات التعلم الآلي لتسريع عملية التحليل واكتشاف أنماط قد تكون غير واضحة للمحللين البشر.

- تقدير مستوى التهديد:

- يتم تصنيف التهديدات بناءً على مستوى الخطورة والحاجة إلى رد فعل سريع.

- الهدف هنا هو تحييد التهديدات الأكثر خطورة قبل أن تؤثر على حماية النظام.

- رصد التهديدات المستمرة:

- تقوم SOC بإعداد خطط استجابة مستندة إلى التحليل المعمق للتهديدات، مما يتيح لها الاستجابة للمخاطر في الوقت المناسب.

سأتحدث عن تجربة شخصية عايشتها خلال عملي مع فريق تكنولوجيا المعلومات في منظمة كبيرة. بينما كنا نقوم بتحليل بيانات الشبكة، اكتشفنا نشاطًا غير معتاد يأتي من أحد الخوادم. بفضل نظام تحليل التهديدات، تمكنا من التعرف بسرعة على أنشطة الاختراق التي تستهدف بيانات حساسة وتطبيق إجراءات فورية لحماية البيانات.

دور SOC في الكشف المبكر عن الاختراقات

إن الكشف المبكر عن الاختراقات هو أحد الأدوار الأساسية لمركز عمليات الأمان (SOC). إذا كانت النظم قادرة على التعرف على التهديدات في مراحلها الأولى، فهذا يوفر الوقت والموارد التي قد تُستخدم في إصلاح الأضرار الناتجة عن الاختراقات المتطورة. يمكننا تلخيص كيفية عمل SOC في الكشف المبكر عن الاختراقات كما يلي:

- مراقبة الأنشطة على مدار الساعة:

- يكون هناك فريق أمن دائم يعمل على مراقبة الأنشطة من جميع جوانب البنية التحتية التكنولوجية.

- تتيح لهم هذه المراقبة اكتشاف الأنشطة المشبوهة في الوقت الفعلي.

- تحليل السلوك والتهديدات:

- باستخدام أدوات الذكاء الاصطناعي، يمكن لـ SOC تقييم سلوك المستخدمين والنظم.

- فإذا حدث تغيير غير عادي في السلوك، مثل محاولات تسجيل الدخول غير المصرح بها، يتم إبلاغ الفريق الأمني فوراً.

- النظام المتكامل للاستجابة:

- يتم تطوير خطط استجابة للحوادث في إطار فني يسمح بالتعامل مع الأحداث فور اكتشافها.

- يكون لدى الفريق مجموعة من الأدوات والعمليات التي يمكن استخدامها لتقليل الزمن بين اكتشاف الحادث والاستجابة له.

- التقارير المستمرة والردود التلقائية:

- يقوم SOC بإصدار تقارير دورية تتناول جميع الأنشطة، مما يساعد في إنشاء استراتيجيات وقائية مستقبلية.

- علاوة على ذلك، يمكن وضع آليات للرد التلقائي على بعض التهديدات لضمان استجابة فورية.

إحدى التجارب الملهمة التي عايشتها كانت عندما قام فرق SOC بشن عملية اختبار اختراق على النظام. كان لديهم القدرة على تحديد نقاط الضعف قبل أن يستفيد منها أي مهاجم حقيقي. وتمكنت المؤسسة من ترقيع الثغرات وتحسين نظام الأمان.

أهمية التحليل المستمر والكشف المبكر

يمكن تلخيص أهمية تحليل التهديدات الأمنية ودور SOC في الكشف المبكر عن الاختراقات بالنقاط التالية:

- تقليل المخاطر: الوعي المستمر بالتهديدات وتقليل زمن الاستجابة يقلل من فرص حدوث اختراقات ناجحة.

- تحسين الثقة: وجود SOC فعال يساعد في بناء ثقة أكبر بين العملاء والمستخدمين، حيث يعرفون أن بياناتهم تحت حماية.

- توفير التكاليف: الكشف المبكر عن التهديدات يمكن أن يوفر تكاليف ضخمة تتعلق بإصلاح الأضرار الناتجة عن الاختراقات.

- تطوير استراتيجية الأمان: يساعد تحليل التهديدات في تحديد نقاط الضعف في النظام، مما يعزز تطوير تدابير أمان فعالة.

في ختام هذا الجزء، أود أن أؤكد على أن مركز عمليات الأمان (SOC) هو بمثابة شبكة الأمان لخدمات التقنية في المؤسسة. إن قدرته على تحليل التهديدات والكشف المبكر عن الاختراقات يجعله عنصرًا حيويًا في استراتيجيات الأمن السيبراني. سنتناول في الأقسام القادمة أهمية وظائف SOC وكيفية تصميم وتنفيذ مركز فعال.

وظائف SOC

مراقبة وتحليل الأنشطة الأمنية

إحدى الوظائف الأساسية لمركز عمليات الأمان (SOC) هي مراقبة وتحليل الأنشطة الأمنية. إن عملية المراقبة لا تقتصر فقط على رصد الأنظمة، بل تشمل أيضًا تحليل النشاط المحدد للكشف عن أي سلوك غير عادي قد يدل على تهديد. لنجعل الفهم أسهل، دعونا نستعرض الخطوات التي يتبعها SOC عند مراقبة الأنشطة الأمنية:

- جمع البيانات:

- يعتمد SOC على مجموعة متنوعة من الأدوات لجمع البيانات، مثل نظام إدارة سجلات الأحداث (SIEM)، الذي يسمح بتحليل البيانات من مصادر متعددة.

- يُستخدم هذا النظام لمراقبة الأحداث الأمنية عبر الشبكة، بما في ذلك سجلات الأحداث، وسجلات التطبيقات، وسجلات الشبكة.

- تحليل السلوك:

- بعد جمع البيانات، يتم تحليلها لتحديد الأنماط السلوكية.

- يمكن استخدام تقنيات الذكاء الصناعي وmachine learning لتحديد السلوكيات الاعتيادية والمشابهة للسلوكيات الضارة.

- تنبيه الفريق الأمني:

- إذا تم تحديد نشاط مريب، تتلقى فرق SOC تنبيهًا فوريًا، مما يسمح لهم بالتفاعل بسرعة.

- الفرق تمتلك الأدوات والعمليات المناسبة للرد على تلك التنبيهات بشكل فعال.

- تقييم المخاطر:

- بناءً على التحليل، تُقيم المخاطر المحتملة.

- يتم اتخاذ القرار بناءً على مستوى التهديد، حيث يقوم المركز بترتيب أولويات التهديدات وفقًا لخطورتها.

تجربتي الشخصية في هذا السياق كانت ضمن وظيفة سابقة في مؤسسة كبيرة. خلال أحد الاجتماعات، عرض فريق SOC تقريرًا يظهر الزيادة الملحوظة في محاولات الاختراق عبر الإنترنت. كان لديهم أدوات قوية رصدت الأنشطة غير العادية، وكانت نتيجة ذلك، تحسين الإجراءات الأمنية ومعالجة الثغرات قبل أن تتفاقم الأمور.

استجابة للحوادث الأمنية وإدارة الأزمات

بالإضافة إلى مراقبة الأنشطة، تُعتبر استجابة للحوادث الأمنية وإدارة الأزمات من العمليات الجوهرية التي يقوم بها SOC. الهدف هو أن يكون هناك رد فعل سريع وفعال في السيطرة على الحوادث تقليل الأضرار المحتملة. دعنا نناقش كيفية استجابة SOC للحوادث الأمنية:

- الكشف المبكر عن الحادث:

- بمجرد اكتشاف أي نشاط مشبوه، يُحدد فريق SOC ما إذا كان هذا النشاط يمثل حادثة أمنية تحتاج إلى تدخل.

- يعتمد المركز على التحليل السريع والمراقبة المستمرة لتحديد ما إذا كانت هناك تهديدات فعلية.

- استجابة سريعة:

- إذا تم التأكد من وقوع حادثة، يقوم الفريق باتخاذ إجراءات فورية، مثل عزل النظام المتضرر لمنع انتشار التهديد.

- يُعلن عن حالة الطوارئ ويلتزم موظفو SOC بجدول زمني محدد للتعامل مع الحادث.

- تحقيق وتحليل ما بعد الحادث:

- بعد معالجة الحادث، يقوم فريق SOC بتحقيق شامل لفهم كيفية حدوث الاختراق، وما هي الإجراءات التي اتخذت، وكذلك تقييم فعالية الاستجابة.

- يُعدّ هذا التحليل أساسيًا لتطوير استراتيجيات أمان أكثر فعالية في المستقبل.

- تحسين العمليات الأمنية:

- بناءً على نتائج التحقيق، ينظر المركز في كيفية تحسين الجوانب الأمنية.

- يمكن أن تشمل هذه التحسينات تحديث الأنظمة، وتعديل السياسات، وتقديم التدريب للموظفين.

على سبيل المثال، تعرضت إحدى المنظمات التي عملت بها لهجوم سيبراني بسبب ثغرة في أحد البرمجيات. بفضل SOC، تم تحديد الحادث سريعًا، وتم اتخاذ خطوات فورية لعزل النظام. بعد الحادث، أجرى الفريق تحليلًا دقيقة، مما أدى إلى تحسين السياسات والتدريب الذي ساهم في توفير أمان أقوى.

ملخص أهمية وظائف SOC

يمكن تلخيص وظائف مركز عمليات الأمان (SOC) في النقاط التالية:

- مراقبة مستمرة وفعالة: تسمح المراقبة المستمرة بتحليل البيانات في الوقت الحقيقي للكشف عن التهديدات.

- استجابة سريعة للحوادث: تتضمن إجراءات سريعة وفعالة تسهم في تقليل تأثير الهجمات.

- تحقيق وتحليل ما بعد الحادث: يتيح تحسين استراتيجيات الأمان المستقبلية من خلال التعلم من التجارب السابقة.

- توعية وتدريب الموظفين: يساعد SOC في تعزيز الوعي بالأمان بين الموظفين، مما يحسن من ثقافة الأمان داخل المؤسسة.

في الختام، فإن الوظائف الأساسية لمركز عمليات الأمان (SOC) تلعب دورًا حيويًا في تعزيز النظام الأمني للمؤسسات. من خلال المراقبة المستمرة والتحليل، إلى الاستجابة السريعة للحوادث، يضمن SOC أمان المعلومات وحمايتها من التهديدات المتزايدة. في الأقسام القادمة، سنتناول كيفية تصميم وتنفيذ مركز عمليات الأمان لضمان تحقيق أقصى فعالية.

تصميم وتنفيذ SOC

بعد أن استعرضنا أهمية مركز عمليات الأمان (SOC) ووظائفه الأساسية، حان الوقت للتحدث عن كيفية تصميم وتنفيذ SOC بشكل فعال. إن إنشاء مركز SOC يحتاج إلى تخطيط دقيق واختيار الأدوات والتقنيات المناسبة، وكذلك بناء فريق عمل قوي يمكنه التعامل مع التحديات الأمنية المتزايدة.

اختيار الأدوات والتقنيات المناسبة

أحد العوامل الرئيسية في تصميم SOC ناجح هو “اختيار الأدوات والتقنيات المناسبة“. فيما يلي خطوات يمكن اتباعها لاختيار الأدوات الفعالة:

- تحليل الاحتياجات:

- قبل البدء في عملية الاختيار، يجب على المؤسسة تحديد احتياجاتها الأمنية الخاصة. يتضمن ذلك فهم ما هي الأنظمة التي سيتم حمايتها، وما هي المخاطر المحتملة، وما هي الموارد المتاحة.

- البحث عن الأدوات المتاحة:

- هناك مجموعة واسعة من الأدوات المتاحة في السوق، بدءًا من حلول إدارة السجلات (SIEM) إلى أنظمة الكشف والتصدي للتهديدات (IDS/IPS).

- من الضروري مقارنة الميزات والوظائف، مثل تحليل البيانات في الوقت الفعلي، والقدرة على التكامل مع الأنظمة القائمة.

- اختيار الأدوات القابلة للتوسع:

- نظرًا لأن التهديدات تتطور باستمرار، ينبغي اختيار أدوات يمكنها التكيف والنمو مع احتياجات المنظمة.

- يُفضل النظر في الحلول السحابية القابلة للتوسع، والتي تتيح إضافة ميزات جديدة بسهولة مع زيادة متطلبات الأمان.

- التأكد من سهولة الاستخدام:

- يجب أن تكون الأدوات سهلة الاستخدام لتسهيل التدريب والتكيف من قبل فريق SOC.

- أدوات مع واجهات مستخدم بتجربة جيدة يمكن أن تساعد في تقليل الوقت اللازم للتعلم وزيادة الكفاءة.

- التكامل مع الأنظمة الموجودة:

- من المهم التأكد أن الأدوات المختارة يمكن دمجها بسلاسة مع البنية التحتية الحالية.

- يجب أن تعمل الأدوات بشكل متناغم مع الأنظمة الموجودة مثل إدارة الشبكة وأنظمة الأمن الأخرى.

تجربتي الشخصية في عملية اختيار الأدوات كانت عندما كنت أعمل مع شركة ناشئة. كان لدينا ميزانية محدودة واحتياجات أمان متعددة، ولذلك قمنا بإجراء تقييم شامل للعديد من الأدوات المتاحة، وركزنا على اختيار الحلول التي تتناسب مع ثقافة الشركة ومتطلباتها الأمنية. في النهاية، أنشأنا بيئة أمان فعالة بدون تجاوز الميزانية.

بناء فريق عمل قوي في SOC

الجزء الثاني من تصميم SOC هو “بناء فريق عمل قوي”. إن نجاح مركز SOC يعتمد على المهارات والمعرفة التي يمتلكها أعضاء الفريق. إليك بعض الخطوات الهامة لبناء فريق قوي:

- تحديد المهارات المطلوبة:

- يجب أن تتضمن مجموعة المهارات المطلوبة تحليل البيانات، الاستجابة للحوادث، معرفة أمان الشبكات، وإدارة الأنظمة.

- يُحتاج أيضًا إلى مهارات البرمجة والتحليل السلوكي وغيرها من المهارات التقنية.

- التوظيف والتدريب:

- بعد تحديد المهارات المطلوبة، يمكن البدء في عمليات التوظيف.

- يُفضل تسليط الضوء على أهمية التدريب المستمر لأعضاء الفريق، لضمان بقاء مهاراتهم محدثة في ظل التطورات السريعة في مجال الأمن السيبراني.

- تشجيع العمل الجماعي:

- يجب تشجيع العمل الجماعي والتعاون بين أعضاء الفريق. يمكن أن تُعقد اجتماعات دورية لمناقشة التهديدات الحالية والتحديات الأمنية.

- هذا التعاون يساعد أيضًا في تعزيز الثقافة الأمنية داخل المنظمة.

- توزيع الأدوار والمسؤوليات:

- من الضروري تحديد أدوار ومسؤوليات واضحة لكل عضو في الفريق.

- يُعزز ذلك الكفاءة ويساعد على تحديد من يجب عليه اتخاذ القرارات عند حدوث حوادث أمنية.

- تحفيز الفريق:

- ينبغي أن يكون هناك وسائل تحفيز مادي ومعنوي للأعضاء. يمكن العمل على تقديم مكافآت للأداء الجيد وتوفير فرص للتطور الوظيفي.

في إحدى المنظمات التي عملت بها، تم بناء فريق SOC من قبل مجموعة من الباحثين المتمرسين، لكنهم عانوا في البداية من قلة التنسيق. بعد قيامنا بتنظيم مجموعة من ورش العمل والتدريبات، تقاربت وجهات النظر وبدأ الفريق يعمل بشكل أفضل. لاحظنا كيف أن تحسين العمل الجماعي ساهم في رفع الكفاءة وزيادة قلة الحوادث الأمنية.

ملخص حول تصميم وتنفيذ SOC

إن تصميم وتنفيذ مركز عمليات الأمان (SOC) يتطلب:

- اختيار الأدوات المناسبة: يعتمد على تحليل الاحتياجات وبحث متطلبات الأمان الحالية والمستقبلية.

- بناء فريق عمل قوي: يتطلب تحديد المهارات المطلوبة، وتوظيف أفضل الكوادر، وتوفير التدريب المناسب.

في الختام، فإن إنشاء SOC فعال يتطلب تكامل بين الأدوات الحديثة والفريق المدرب بشكل جيد. في الفقرات التالية، سنركز على كيفية تقييم كفاءة SOC وضمان تحسين مستمر في أدائه.

تقييم كفاءة SOC

بعد أن قمنا بتناول كيفية تصميم وتنفيذ مركز عمليات الأمان (SOC)، يأتي الدور الآن على تقييم كفاءة SOC. إن تقييم الكفاءة يُعتبر خطوة حاسمة لضمان أن المركز يعمل بشكل فعال ويحقق الأهداف الأمنية المرجوة. سنتناول في هذا القسم معايير الأداء والقياس، بالإضافة إلى استراتيجيات التحسين المستمر لتحقيق أفضل النتائج.

معايير الأداء والقياس

عند تقييم كفاءة SOC، يجب الاعتماد على مجموعة من معايير الأداء والقياس التي تتيح لك فهم مدى فعالية العمليات الأمنية بالمركز. إليك أبرز المعايير المهمة:

- مدة الاستجابة للحوادث:

- واحدة من أهم معايير الأداء، حيث تقيس الزمن المستغرق من اكتشاف الحادث إلى اتخاذ إجراء مناسب.

- يمكنك قياس هذه المدة من خلال تحليل السجلات الخاصة بالاستجابة للحوادث لتحقيق التحسينات.

- نسبة الحوادث المعالجة:

- تعكس هذه النسبة عدد الحوادث التي تمت معالجتها بشكل فعال مقارنةً بالعدد الإجمالي للحوادث المكتشفة.

- وجود نسبة عالية تشير إلى قدرة SOC على التعامل مع التهديدات بشكل فعال.

- عدد التنبيهات الزائفة:

- تعتبر التنبيهات الزائفة واحدة من التحديات التي تواجه SOC. يجب قياس عدد التنبيهات غير الدقيقة التي يتم إصدارها.

- تقليل هذه النسبة يمكن أن يزيد من كفاءة عملية التحليل ويتحرر المحللون للتركيز على الحوادث الحقيقية.

- تحليل التكلفة مقابل الفائدة:

- يجب على المؤسسات قياس التكاليف المرتبطة بتشغيل SOC مقابل الفائدة التي تحققها من الحماية الأمنية.

- يمكن إجراء تحليل سنوي للتكاليف المحتسبة من أجل تقييم العائد على الاستثمار.

- تقييم رضا العملاء والمستخدمين:

- يعتبر رضا العملاء والمستخدمين عن أداء الخدمة الأمنية عنصرًا مهمًا في تقييم كفاءة SOC.

- يمكن استخلاص الآراء من خلال استبيانات دورية وتحليلها لتحديد مجالات التحسين.

لقد كنت أعمل في منظمة حيث كنا نصدر تقارير دورية تتناول معايير الأداء هذه. من خلال هذه التقارير، قمنا بتحديد فترات الاستجابة الطويلة وتحديد أسباب التأخير، وفي النهاية، أعدنا تصميم بعض العمليات لاسراع الاستجابة وتقليل الضغط على المحللين.

التحسين المستمر لأداء SOC

معايير الأداء التي تم قياسها هي بمثابة نقاط انطلاق لتحسين الأداء. لذا، فإن التحسين المستمر لأداء SOC يأتي كخطوة ضرورية لضمان بقاء المركز فعالاً. إليك بعض الاستراتيجيات لتحقيق ذلك:

- تحليل البيانات المتواصلة:

- يجب أن يقوم فريق SOC بجمع البيانات وتحليلها بشكل مستمر لتحديد الأنماط والتوجهات.

- استخدام أدوات تحليل متقدمة يمكن أن يساعد في اكتشاف نقاط الضعف أو التهديدات الجديدة بشكل أسرع.

- تحديث السياسات والإجراءات:

- بناءً على التحليلات المستمرة، يُحتمل أن تكون هناك حاجة لتحديث أو إعادة تصميم السياسات والإجراءات الأمنية.

- تحدث تغييرات في المشهد التكنولوجي باستمرار، لذا يجب أن تتماشى السياسات مع هذه التغييرات.

- تدريب مستمر للموظفين:

- يجب توفير فرص التعليم والتدريب المستمر لأعضاء SOC لتطوير مهاراتهم وقدراتهم.

- يمكن أيضاً تبادل المعرفة بين الأعضاء من خلال ورش العمل المعتمدة.

- إجراء اختبارات ونماذج جديدة:

- من الجيد تنظيم اختبارات دورية لتقييم أداء المركز مثل اختبارات الاختراق.

- يسمح ذلك بفهم كيفية تصرف النظام في حالة تعرضه لهجوم ومجموعة من التحديات.

- تبادل المعرفة مع المجتمعات الأمنية:

- يجب أن يكون هناك تفاعل ونقاش مع المجتمعات الأمنية الأخرى لمشاركة المعرفة والخبرات.

- يحسن ذلك من قدرات SOC بشكل عام ويساعد في اكتساب أفضل الممارسات.

قضيت سنوات عديدة في العمل على تحسين أداء SOC في جهات عملي السابقة. سخرت هذه التجارب في بناء ثقافة التحسين المستمر، حيث قمنا بإنشاء منتديات داخلية لمناقشة التهديدات والتوجهات الجديدة، مما ساعد على تعزيز مستوى الوعي الأمني ورفع كفاءة الأداء.

ملخص حول تقييم كفاءة SOC

يمكن تلخيص النقاط الأساسية لتقييم كفاءة SOC كما يلي:

- معايير أداء واضحة: تتضمن مدة الاستجابة، ونسبة الحوادث المعالجة، وعدد التنبيهات الزائفة.

- التحسين المستمر: من خلال تحليل البيانات، تحديث السياسات، تدريب الموظفين، وإجراء اختبارات دورية.

باختصار، يُعتبر تقييم كفاءة SOC عملية ضرورية تساعد المؤسسات على تعزيز أمانها السيبراني. من خلال القياس المستمر والتحسين، يمكن لمركز عمليات الأمان أن يتطور ويصبح أكثر قدرة على مواجهة التهديدات الحديثة. في الخطوات القادمة، سنقوم باستعراض كيفية تحقيق استدامة الأمن السيبراني عبر بناء بنية تحتية مرنة للشركات.

كذلك كما يمكنك الاطلاع ايضا على مقالة ما هو الفرق بين HTTP و HTTPS ؟